Qué es el criptosistema de clave pública?

El criptosistema de clave pública, también conocido como criptografía asimétrica, es un método de cifrado que utiliza un par de claves: una clave pública y una clave privada. Aquí te explico cómo funciona:

-

Clave Pública y Clave Privada: La clave pública se puede compartir libremente y se utiliza para cifrar datos. La clave privada, que se mantiene en secreto, se utiliza para descifrar esos datos. Esto significa que cualquier persona puede cifrar un mensaje utilizando la clave pública, pero solo el destinatario con la clave privada puede descifrarlo1.

- Seguridad: Este sistema garantiza la confidencialidad de la información, ya que solo el destinatario legítimo puede descifrar el mensaje cifrado con su clave privada2.

- Usos Comunes: La criptografía de clave pública se utiliza ampliamente en la seguridad de Internet, especialmente en protocolos como TLS/SSL, que aseguran las comunicaciones en línea. También se utiliza en la firma digital, donde la clave privada se usa para firmar un documento y la clave pública para verificar la firma1.

-

Algoritmos: Algunos de los algoritmos más conocidos que utilizan criptografía de clave pública son RSA, ECC (Criptografía de Curva Elíptica) y el método Diffie-Hellman2.

Cómo funciona y cuáles son sus algoritmos representativos?

La criptografía de clave pública, o criptografía asimétrica, funciona utilizando un par de claves: una clave pública y una clave privada. Aquí te explico el proceso y algunos de sus algoritmos más representativos:

Funcionamiento

- Generación de Claves: Se generan dos claves matemáticamente vinculadas: una pública y una privada.

- Cifrado: La clave pública se utiliza para cifrar el mensaje. Este mensaje cifrado solo puede ser descifrado por la clave privada correspondiente.

- Descifrado: El destinatario utiliza su clave privada para descifrar el mensaje cifrado con la clave pública.

- Firma Digital: La clave privada también se puede usar para firmar digitalmente un mensaje, y cualquier persona con la clave pública puede verificar la autenticidad de la firma1.

Algoritmos Representativos

- RSA (Rivest-Shamir-Adleman): Uno de los algoritmos más conocidos y utilizados. Se basa en la dificultad de factorizar grandes números primos2.

- ECC (Criptografía de Curva Elíptica): Utiliza las propiedades de las curvas elípticas sobre campos finitos. Es más eficiente que RSA en términos de tamaño de clave y seguridad2.

- Diffie-Hellman: Permite a dos partes generar una clave compartida secreta a través de un canal público. Es fundamental para el intercambio de claves seguras2.

Estos algoritmos son esenciales para asegurar la confidencialidad, integridad y autenticidad de la información en diversas aplicaciones, como el comercio electrónico, las comunicaciones seguras y las firmas digitales.

Ventajas, desventajas y diferencias con el criptosistema simétrico.

Ventajas:

- Seguridad: Los problemas matemáticos subyacentes proporcionan un alto nivel de seguridad.

- Distribución de Claves: Facilita la distribución de claves sin necesidad de una comunicación segura previa.

- Autenticidad y No Repudio: Las firmas digitales aseguran la autenticidad y la integridad de los mensajes.

Desventajas:

- Rendimiento: Más lento que la criptografía simétrica debido a la complejidad de las operaciones.

- Tamaño de Clave: Puede requerir claves más largas para un nivel de seguridad equivalente a la criptografía simétrica.

Vamos a ver un caso práctico de aplicación de la criptografía de clave pública utilizando el algoritmo RSA para asegurar la comunicación entre un servidor y sus clientes.

Caso Práctico: Comunicación Segura en “Los Paramos S.A.”

Objetivo: Asegurar la comunicación entre el servidor de la empresa “Los Paramos S.A.” y sus clientes utilizando el algoritmo RSA.

Pasos:

- Generación de Claves en el Servidor:

- El servidor genera un par de claves RSA (una pública y una privada).

- La clave pública se distribuye a los clientes.

- Cifrado del Mensaje en el Cliente:

- El cliente recibe la clave pública del servidor.

- Utiliza esta clave pública para cifrar los mensajes antes de enviarlos al servidor.

- Descifrado del Mensaje en el Servidor:

- El servidor recibe el mensaje cifrado.

- Utiliza su clave privada para descifrar el mensaje y leer el contenido.

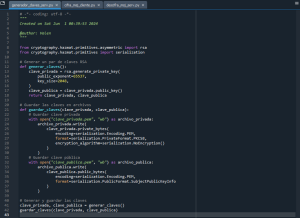

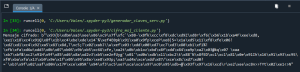

Implementación en Python:

Aquí tienes un ejemplo de cómo se podría implementar este proceso utilizando la biblioteca cryptography en Python:

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

from cryptography.hazmat.primitives.asymmetric import padding

from cryptography.hazmat.primitives import hashes

# Generación de claves en el servidor

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

)

public_key = private_key.public_key()

# Serialización de la clave pública para distribuirla a los clientes

public_pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

# Cifrado del mensaje en el cliente

message = b»Mensaje secreto»

ciphertext = public_key.encrypt(

message,

padding.OAEP(

mgf=padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

# Descifrado del mensaje en el servidor

plaintext = private_key.decrypt(

ciphertext,

padding.OAEP(

mgf=padding.MGF1(algorithm=hashes.SHA256()),

algorithm=hashes.SHA256(),

label=None

)

)

print(plaintext.decode(‘utf-8’))

Este ejemplo muestra cómo generar claves, cifrar un mensaje en el cliente y descifrarlo en el servidor1. Utilizando RSA, garantizamos que los mensajes enviados por los clientes solo pueden ser descifrados por el servidor, asegurando así la confidencialidad de la información.

fuente : 1. https://valentinaestacioescribe.blogspot.com/2024/06/caso-practico-de-aplicacion-que.html

Observaciones & Recomendaciones.

- Generación de Claves:

- Asegúrate de utilizar una longitud de clave adecuada. Para RSA, se recomienda al menos 2048 bits para un nivel de seguridad aceptable.

- Las claves deben ser generadas utilizando fuentes de entropía seguras para evitar vulnerabilidades.

- Gestión de Claves:

- La clave privada debe mantenerse en un entorno seguro y nunca debe ser compartida.

- La clave pública puede ser distribuida libremente, pero debe ser autenticada para evitar ataques de intermediario (man-in-the-middle).

- Cifrado y Descifrado:

- Utiliza un padding seguro como OAEP (Optimal Asymmetric Encryption Padding) para RSA para prevenir ataques de cifrado.

- Asegúrate de que los algoritmos y parámetros utilizados sean los recomendados por las mejores prácticas de seguridad actuales.

- Rendimiento:

- La criptografía de clave pública es computacionalmente intensiva. Para grandes volúmenes de datos, considera usar criptografía simétrica para el cifrado de datos y criptografía asimétrica para el intercambio de claves.

Recomendaciones

- Uso de Bibliotecas Confiables:

- Utiliza bibliotecas criptográficas bien mantenidas y auditadas, como

cryptographyen Python, OpenSSL, o Bouncy Castle en Java.

- Utiliza bibliotecas criptográficas bien mantenidas y auditadas, como

- Actualización y Mantenimiento:

- Mantén tus sistemas y bibliotecas criptográficas actualizadas para protegerte contra nuevas vulnerabilidades.

- Certificados Digitales:

- Utiliza certificados digitales emitidos por una autoridad de certificación (CA) confiable para autenticar claves públicas y asegurar la identidad de las partes involucradas.

- Pruebas y Auditorías:

- Realiza pruebas de seguridad y auditorías periódicas para identificar y corregir posibles vulnerabilidades en la implementación.

- Educación y Capacitación:

- Capacita a tu equipo en las mejores prácticas de seguridad y en el uso correcto de la criptografía para asegurar una implementación efectiva.

Implementar un criptosistema de clave pública de manera correcta es crucial para garantizar la seguridad de la información. Siguiendo estas observaciones y recomendaciones, puedes minimizar riesgos y asegurar una comunicación segura y confiable.

Fuente: